W celu zwiększenia stopnia wykorzystania pasma transmisyjnego można stosować sposoby kodowania sygnałów, w których każdy symbol może przyjmować więcej niż dwie wartości (reprezentowane za pomocą większej liczby bitów). Liczba symboli przesyłanych w ciągu jednej sekundy mierzona jest w jednostkach nazywanych bodami (baud).

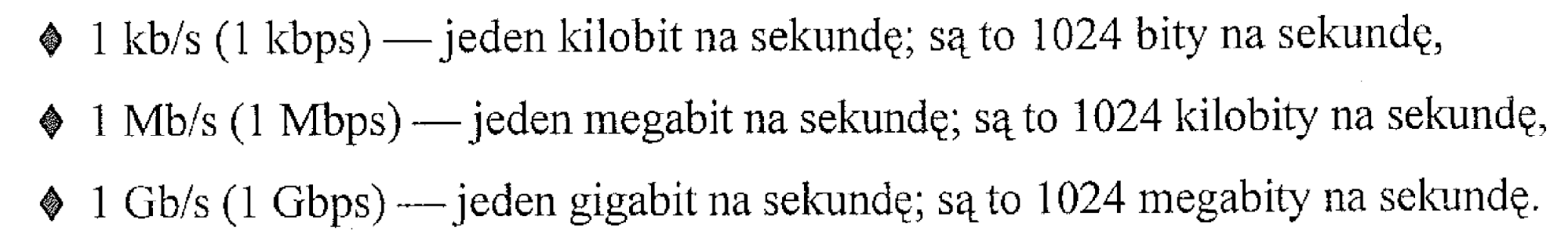

Zamawiając u dostawcy usług internetowych (ISP - Internet Service Provider) łącze, należy określić parametry tego łącza. Jednym z tych parametrów jest oferowana prędkość transmisji danych podawana w kb/s lub Mb/s.

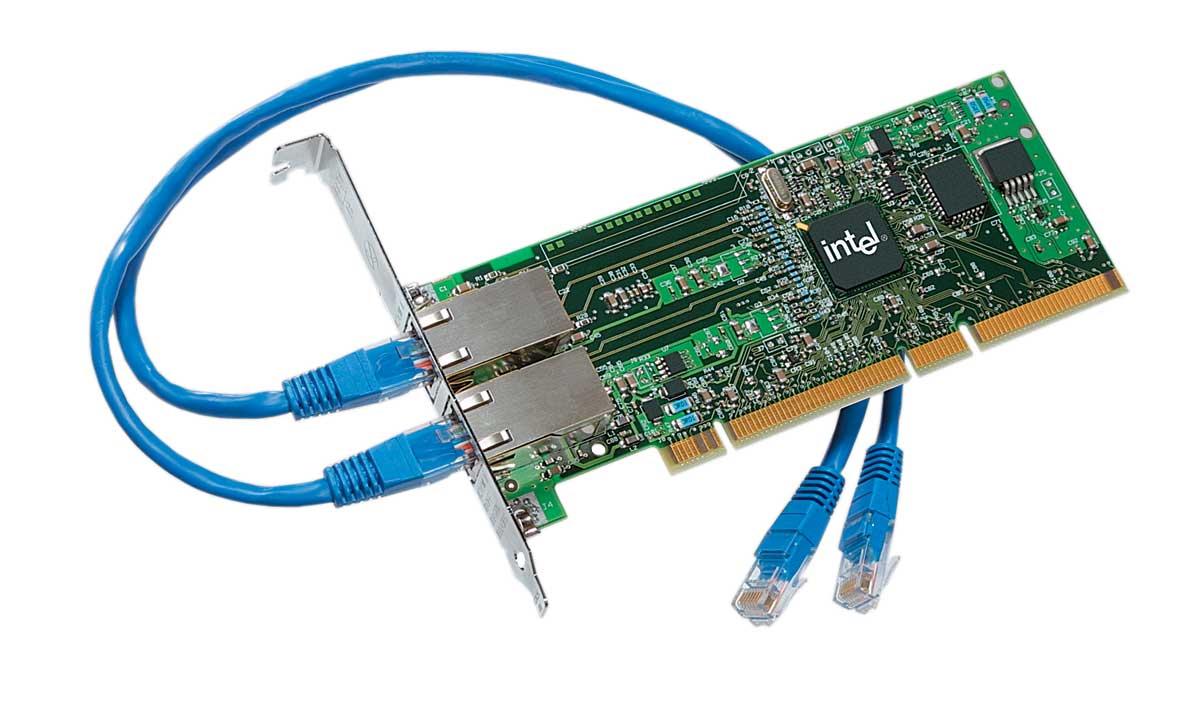

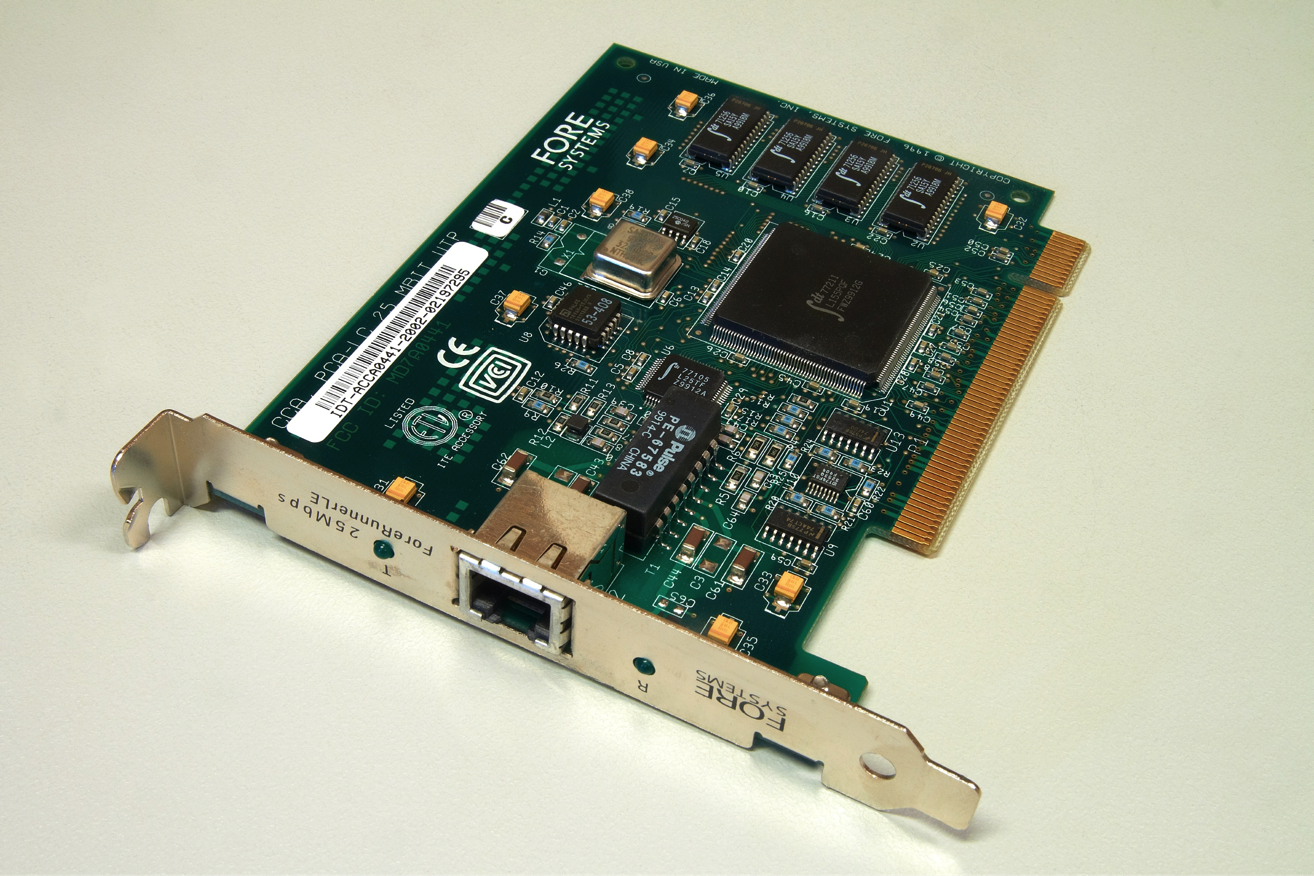

W przypadku sieci lokalnych zbudowanych w standardzie Ethernet możemy spotkać różne prędkości przesyłania danych. Pierwsze wersje Ethernetu zbudowanego w oparciu o łącza kablowe oferowały prędkość do 10 Mb/s. Później wprowadzono FastEthernet o prędkości 100 Mb/s. Obecnie najczęściej stosuje się standard Gigabit Ethernet, a do wysoko wydajnych sieci wprowadzana jest prędkość 10Gigabit Ethernet lub 100Gigabit Ethernet.

Wiele nieporozumień powoduje podawanie transferu w bajtach na sekundę. Najczęściej spotykamy się z podawaniem szybkości transmisji: